Einleitung

Für einen reibungslosen Betrieb von NoSpamProxy aus dem Hause Net at Work ist es erforderlich, entsprechende Ausnahmen bzw. Ausschlüsse in der jeweils eingesetzten Antivirenlösung zu konfigurieren.

Wird auf einem Windows-Client keine Antivirenlösung eines Drittanbieters verwendet, sondern der lokal vorinstallierte Microsoft Defender, kann es notwendig sein, die Sicherheitseinstellungen anzupassen. Dies gilt insbesondere dann, wenn durch Härtungsmaßnahmen des Microsoft Defenders die Funktionalität des in Microsoft Outlook integrierten NoSpamProxy Add-Ins beeinträchtigt wird.

Problemstellung

Ein gehärteter Microsoft Defender, beispielsweise durch die Anwendung der Microsoft Security Baselines, kann die Ausführung von Unterprozessen innerhalb einer Microsoft Office-Installation blockieren.

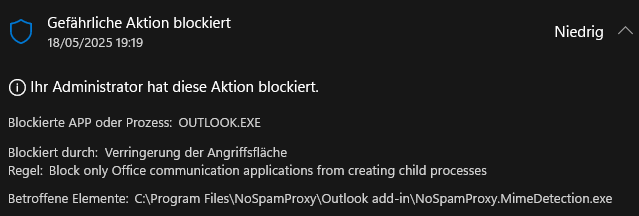

Dies äußert sich unter anderem in folgendem Fehlerbild:

Symptom

In der Folge wird der Start von Microsoft Outlook verhindert – die Anwendung kann nicht mehr erfolgreich gestartet werden. Betroffen ist das NoSpamProxy Outlook Add-In in der Version 15.1 (Regulärer-Kanal). Andere Versionen habe ich zuvor in solch einem Szenario nicht durchgetestet.

Analyse

In der Fehlermeldung versteckt sich bereits der entscheidende Hinweis, warum das Outlook Add-In durch den Microsoft Defender blockiert worden ist.

Die Regel „Block only Office communication applications from creating child processes“ ist Teil der Microsoft Defender Attack Surface Reduction (ASR) Regeln und dient der Verringerung der Angriffsfläche (engl. Attack Surface Reduction). Diese Regel ist besonders relevant in sicherheitssensiblen Umgebungen, in denen Office-Anwendungen wie Outlook, Word oder Excel potenziell als Einfallstor für Schadsoftware missbraucht werden könnten.

Was bewirkt diese Regel genau?

Die Regel verhindert, dass bestimmte Office-Kommunikationsanwendungen (z. B. Outlook.exe, Teams.exe, Lync.exe) Kindprozesse (Child Processes) starten dürfen.

Das bedeutet:

Ziel ist es, Makro-basierte Angriffe oder Phishing-Angriffe, die über Office-Anwendungen Schadcode ausführen wollen, zu unterbinden.

Wenn ein Add-In oder ein eingebettetes Skript versucht, einen weiteren Prozess zu starten (z. B. PowerShell, CMD, oder auch interne Prozesse wie das NoSpamProxy Outlook Add-In), wird dies blockiert.

Lösungsansatz

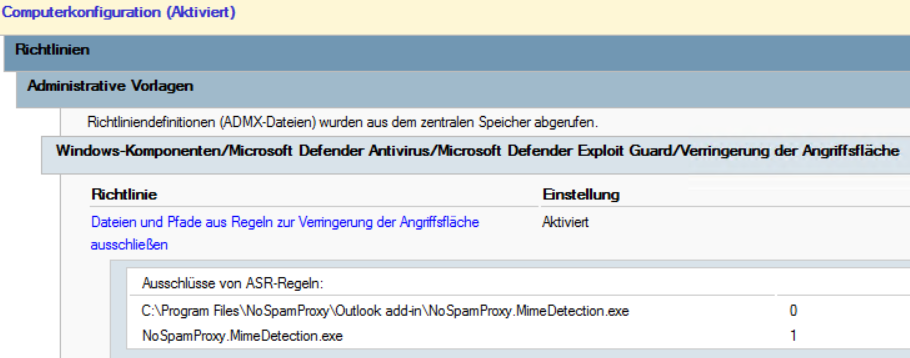

Das NoSpamProxy Outlook Add-In kann sowohl über zentrale Gruppenrichtlinien (GPO) als auch über lokale Richtlinien (GPEDIT) als Ausnahme von Microsoft Defender ASR-Regeln definiert werden. Dadurch lässt sich sicherstellen, dass das Add-In trotz aktivierter Härtungsmaßnahmen ordnungsgemäß funktioniert.

Der Pfad der zu ändernden Richtlinieneinstellungen lautet:

Computerkonfiguration >

Administrative Vorlagen >

Windows-Komponenten >

Microsoft Defender Antivirus >

Microsoft Defender Exploit Guard >

Verringerung der AngriffsflächeRichtlinienname:

| Richtlinie | Status |

| Dateien und Pfade aus Regeln zur Verringerung der Angriffsfläche ausschließen | Aktiviert |

Hierzu folgende 2 Einstellungen übernehmen:

| Wertname | Wert |

| C:\Program Files\NoSpamProxy\Outlook add-in\NoSpamProxy.MimeDetection.exe | 0 |

| NoSpamProxy.MimeDetection.exe | 1 |

Ergebnis:

Fazit

Die Integration des NoSpamProxy Outlook Add-Ins in sicherheitsgehärtete Windows-Umgebungen erfordert eine gezielte Anpassung der Microsoft Defender ASR-Regeln. Insbesondere die Regel zur Blockierung von Kindprozessen durch Office-Kommunikationsanwendungen kann die Funktionalität des Add-Ins beeinträchtigen oder den Start von Outlook verhindern. Durch das gezielte Hinterlegen von Ausnahmen – entweder zentral über Gruppenrichtlinien oder lokal über den Gruppenrichtlinien-Editor – lässt sich dieses Verhalten zuverlässig steuern. Die Konfiguration entsprechender Ausschlüsse stellt sicher, dass Sicherheitsanforderungen eingehalten werden, ohne die Produktivität der Benutzer einzuschränken.