Einleitung

Der Microsoft Edge auf Chromium-Basis funktioniert regulär ohne Einschränkungen und somit müssen die Browser-Erweiterungen nicht erst separat für die Installation freigeschaltet werden. Es sei denn, der Edge-Browser ist durchgehärtet, wie zum Beispiel durch die Microsoft Security Baselines.

Ein mit der Microsoft Security Baseline gehärteter Microsoft Edge Browser bringt eine Reihe praktischer Vorteile mit sich, insbesondere im Hinblick auf Sicherheit und Verwaltung in Unternehmensumgebungen. Die Baseline sorgt dafür, dass sicherheitsrelevante Einstellungen von Anfang an sinnvoll vorkonfiguriert sind – etwa durch das Deaktivieren potenziell riskanter Funktionen, das Einschränken von Erweiterungen oder das Aktivieren von Schutzmechanismen wie Microsoft Defender SmartScreen. Dadurch wird das Risiko durch Phishing, Malware oder unsichere Downloads deutlich reduziert.

Ein weiterer Vorteil liegt in der zentralen Steuerbarkeit:

Über Gruppenrichtlinien oder Microsoft Intune lassen sich die Einstellungen unternehmensweit einheitlich ausrollen, was nicht nur die Angriffsfläche verringert, sondern auch die IT-Administration entlastet. Microsoft aktualisiert die Baselines regelmäßig, sodass neue Bedrohungen und Best Practices zeitnah berücksichtigt werden können.

Auch aus Compliance-Sicht ist die Nutzung der Security Baseline sinnvoll. Sie unterstützt dabei, regulatorische Anforderungen besser zu erfüllen und erleichtert Audits durch nachvollziehbare, dokumentierte Konfigurationen. Nicht zuletzt fügt sich der gehärtete Edge nahtlos in das Microsoft-Ökosystem ein – etwa in Kombination mit Azure AD, Conditional Access oder Defender for Endpoint –, was zusätzliche Synergien bei Sicherheit und Verwaltung schafft.

Problemstellung

Im Rahmen der Microsoft Security Baseline ist die Installation von Erweiterungen im Microsoft Edge Browser standardmäßig deaktiviert. Diese Maßnahme dient der Reduzierung potenzieller Sicherheitsrisiken, schränkt jedoch gleichzeitig die Nutzung verbreiteter Erweiterungen wie Adobe Acrobat, einen beliebigen Passwort-Manager, Webex, Zoom und weiterer Tools ein, die im Büroalltag häufig zum Einsatz kommen.

Vorbereitungen

Für die zentrale Verwaltung des Microsoft Edge Browsers müssen bestimmte Voraussetzungen erfüllt sein. Zwar enthalten die Gruppenrichtlinien bereits vordefinierte Standardrichtliniensätze, jedoch ist es in vielen Fällen erforderlich, diese gezielt zu erweitern – beispielsweise durch das Hinzufügen der spezifischen Microsoft Edge Richtlinien –, um eine vollständige Steuerung und Konfiguration des Browsers zu ermöglichen.

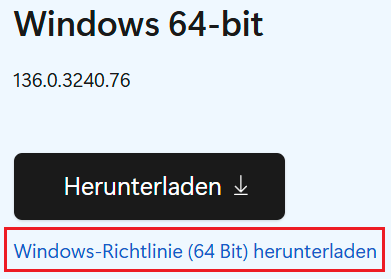

Download der MS Edge Richtliniendateien

Microsoft Edge for Business Download

Kopieren der ADMX/ADML-Dateien

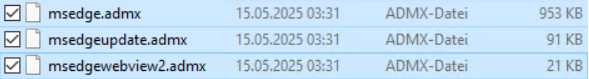

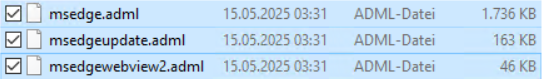

Die entpackten Richtliniendateien müssen im zentralen Richtlinienspeicher der Domänencontroller abgelegt werden, damit die Microsoft Edge Richtlinien im Gruppenrichtlinien-Editor zur zentralen Verwaltung zur Verfügung stehen. In diesem Zuge sollten auch die zusätzlichen Richtliniendateien für Microsoft Edge Update (msedgeupdate.admx) und WebView2 (msedgewebview2.admx) integriert werden, um eine umfassende Steuerung aller Edge-Komponenten zu ermöglichen.

Der vollständige Pfad auf einem Domänencontroller (bzw. über das Netzwerk) lautet typischerweise:

\\<Domänenname>\SYSVOL\<Domänenname>\Policies\PolicyDefinitionsDie admx-Dateien werden direkt im Wurzelverzeichnis (Root-Verzeichnis) abgelegt.

Die jeweiligen Sprachdateien sind den entsprechenden Sprach- und Regionscode zuzuordnen und abzulegen.

Beispielstruktur im zentralen Richtlinienspeicher:

\\<Domäne>\SYSVOL\<Domäne>\Policies\PolicyDefinitions\

│

├── msedge.admx

├── msedgeupdate.admx

├── msedgewebview2.admx

└── de-DE\

├── msedge.adml

├── msedgeupdate.adml

└── msedgewebview2.admlSobald die entsprechenden Richtliniendateien für Microsoft Edge im zentralen Richtlinienspeicher hinterlegt sind, können gezielte Freigaben für Browser-Erweiterungen über Gruppenrichtlinien konfiguriert werden. Dies ermöglicht es, bestimmte Erweiterungen zuzulassen, während alle anderen standardmäßig blockiert bleiben.

Die jeweilie App-ID über den Microsoft Edge Add-ons Store ermitteln

Die eindeutige App-ID einer Microsoft Edge-Erweiterung kann über die URL der jeweiligen Erweiterungsseite im offiziellen Add-ons Store identifiziert werden.

Dazu ist folgender Ablauf zu beachten:

- Aufruf des Microsoft Edge Add-ons Store unter:

https://microsoftedge.microsoft.com/addons - Recherche nach der gewünschten Erweiterung über die integrierte Suchfunktion.

- Auswahl der Erweiterung, um zur Detailseite zu gelangen.

- Analyse der URL in der Adresszeile des Browsers.

Die URL folgt dem folgenden Format:

https://microsoftedge.microsoft.com/addons/detail/<erweiterungsname>/<App-ID>Der letzte Abschnitt der URL stellt die App-ID dar.

Beispiel:

https://microsoftedge.microsoft.com/addons/detail/zoom-edge-extension/jklagmeecneibgbmbffefehjhijamhhj

→ App-ID: jklagmeecneibgbmbffefehjhijamhhjDie ermittelte App-ID kann anschließend in Gruppenrichtlinienobjekten verwendet werden, beispielsweise zur gezielten Zulassung oder Blockierung von Erweiterungen im Unternehmensumfeld.

Microsoft Edge Erweiterung zulassen

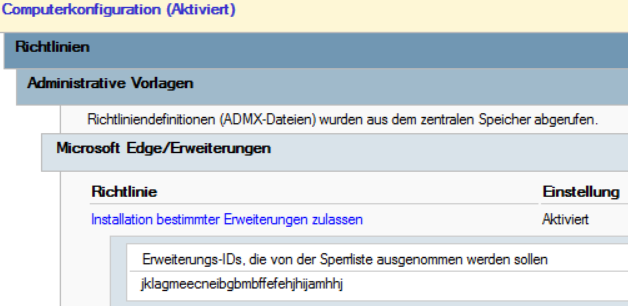

Zur zentralen Steuerung von Microsoft Edge Erweiterungen über Gruppenrichtlinien kann die App-ID einer Erweiterung in eine Zulassungsliste aufgenommen werden. Dies erfolgt über die Konfiguration eines Gruppenrichtlinienobjekts (GPO) auf Domänenebene.

Der Pfad der zu ändernden Richtlinieneinstellung lautet:

Computerkonfiguration >

Richtlinien >

Administrative Vorlagen >

Microsoft Edge >

ErweiterungenRichtlinienname:

| Richtlinie | Status |

| Installation bestimmter Erweiterungen zulassen | Aktiviert |

Option wählen:

Erweiterungs-IDs, die von der Sperrliste ausgenommen werden sollen.In der erscheinenden Wertetabelle, werden die einzelnen App-IDs der zuzulassenden Microsoft Edge-Erweiterungen hinzugefügt und bestätigt.

Ergebnis:

Fazit

Die zentrale Steuerung von Microsoft Edge Erweiterungen über Gruppenrichtlinien stellt eine effektive Maßnahme zur Erhöhung der Sicherheit und Standardisierung in Unternehmensumgebungen dar. Durch die Integration der Microsoft Edge ADMX- und ADML-Dateien in den zentralen Richtlinienspeicher (Central Store) wird die Grundlage geschaffen, um browserbezogene Einstellungen domänenweit konsistent zu verwalten.

Die gezielte Zulassung von Erweiterungen über App-IDs ermöglicht es, nur geprüfte und freigegebene Add-ons im Unternehmen zu verwenden, während potenziell unsichere oder unerwünschte Erweiterungen unterbunden werden. Dies trägt maßgeblich zur Reduzierung der Angriffsfläche und zur Einhaltung unternehmensinterner Sicherheitsrichtlinien bei.

Die Kombination aus zentraler Richtlinienverwaltung, regelmäßiger Pflege der ADMX-Vorlagen und kontrollierter Erweiterungsfreigabe bietet eine skalierbare und revisionssichere Lösung für den sicheren Einsatz von Microsoft Edge im professionellen Umfeld.